利用H3C 网关到网关的ipsecVPN 实现异地文件共享

网关到网关的ipsecVPN

一对一IPSec VPN组网主要面向部分小型的分支机构。每个分支机构只与总部建立VPN隧道进行通信。分支用户对于网络的链路要求不高,普通的ADSL线路即可满足要求;当然,用户也可以通过LAN接入。

对于总部网关部分,可以只考虑使用单台的网关设备来进行汇接,为满足各个分支网关的接入,总部网关使用静态IP配置。分支的网关采用静态或动态申请的IP地址与总部网关建立VPN链接。另外,建议双方开启DPD功能,能有效监测链路状态,确保VPN的实时连通。

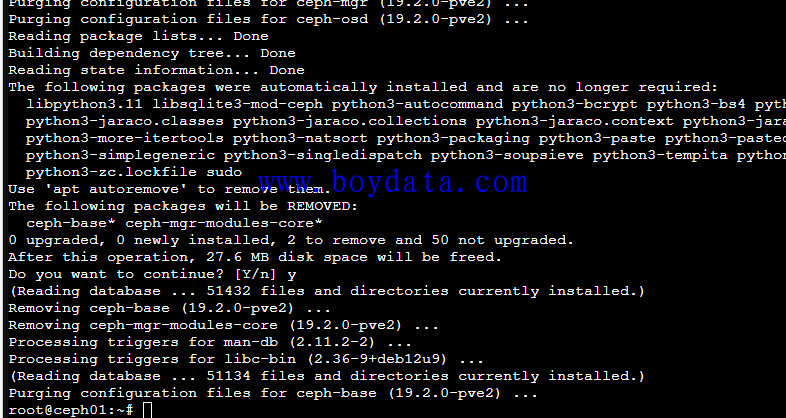

在Router A(采用ICG1000)和Router B(采用ICG1000)之间建立一个安全隧道,对客户分支机构A所在的子网(192.168.1.0/24)与客户分支机构B所在的子网(172.16.1.0/24)之间的数据流进行安全保护。

安全协议采用ESP协议,加密算法采用3DES,认证算法采用SHA1。

图1 组网示意图

(1) 设置虚接口

VPN→VNP设置→虚接口

选择一个虚接口名称和与其相应的WAN口绑定,单击<增加>按钮。

(2) 设置IKE安全提议

VPN→VNP设置→IKE安全提议

输入安全提议名称,并设置验证算法和加密算法分别为SHA1、3DES,单击<增加>按钮。

(3) 设置IKE对等体

VPN→VNP设置→IKE对等体

输入对等体名称,选择对应的虚接口ipsec1。在“对端地址”文本框中输入Router B的IP地址,并选择已创建的安全提议等信息,单击<增加>按钮。

当两端设备之间存在NAT设备时,相关配置请参见FAQ中“5.2 若VPN组网中存在NAT设备,双方如何配置”的说明。

(4) 设置IPSec安全提议

VPN→VNP设置→IPSec安全提议

输入安全提议名称,选择安全协议类型为ESP,并设置验证算法和加密算法分别为SHA1、3DES,单击<增加>按钮。

(5) 设置IPSec安全策略

VPN→VNP设置→IPSec安全策略

输入安全策略名称,在“本地子网IP/掩码”和“对端子网/IP掩码”文本框中分别输入客户分支机构A和B所处的子网信息,并选择协商类型为“IKE协商”、对等体为“IKE-d1”、安全提议为“IPSEC-PRO”,单击<增加>按钮。

(6) 设置路由

需要为经过IPSec VPN隧道处理的报文设置路由,才能使隧道两端互通。一般情况下,只需要为隧道报文配置静态路由即可。

配置静态路由时,指定目的地址网段后不需要指定下一跳地址,直接配置使用正确的IPSec虚接口即可。

高级设置→路由设置→静态路由

在对端Router B上,IPSec VPN的配置与Router A是相互对应的。

如果对端也是使用ICG1000,则除了对等体的对端地址以及安全策略中的本地子网、对端子网、本端ID、对端ID需要对应修改,其他的设置均相似。

2 一对一IPSec VPN典型配置案例

2.1.1 组网需求

2.1.2 组网图

2.1.3 配置步骤

1. 设置Router A

2. 设置Router B